NowyMożesz teraz słuchać artykułów z wiadomościami Fox!

Cyberprzestępcy nadal szukają nowych sposobów atakowania użytkowników mediów społecznościowych i Konto meta Pozostań w jednej z najczęstszych przynęty. Utrata dostępu do Facebooka lub Instagrama może mieć realne konsekwencje zarówno dla osób fizycznych, jak i firm, aby ludzie tworzyli większy potencjał środków ostrożności w nagłych wypadkach. Atakerzy wysyłają powiadomienia o scenie incidis i używają go, które sprawiają, że naciskasz na szybkie działanie bez zastanowienia.

Właśnie to tworzy Promowanie nowego pliku Filefix Tak niebezpieczne; Wygląda na rutynową konserwację konta, ale to naprawdę pułapka.

Zarejestruj się w moim bezpłatnym raporcie CyberGui

Zdobądź moje najlepsze wskazówki technologiczne, ostrzeżenia o bezpieczeństwie awaryjnym i ekskluzywne oferty dystrybuowane bezpośrednio do Twojej skrzynki odbiorczej. Uzyskasz również natychmiastowy dostęp do mojego ostatniego przewodnika Scandal Survival – za darmo, jeśli do mnie dołączysz Cybergie. Com/biuletyn

Jak fałszywe Microsoft powiadomi cię do skandali phishingowych

Cyberprzestępca atakuje konta na Facebooku i Instagramie, wysyłając fałszywe alerty bezpieczeństwa. (Fox News)

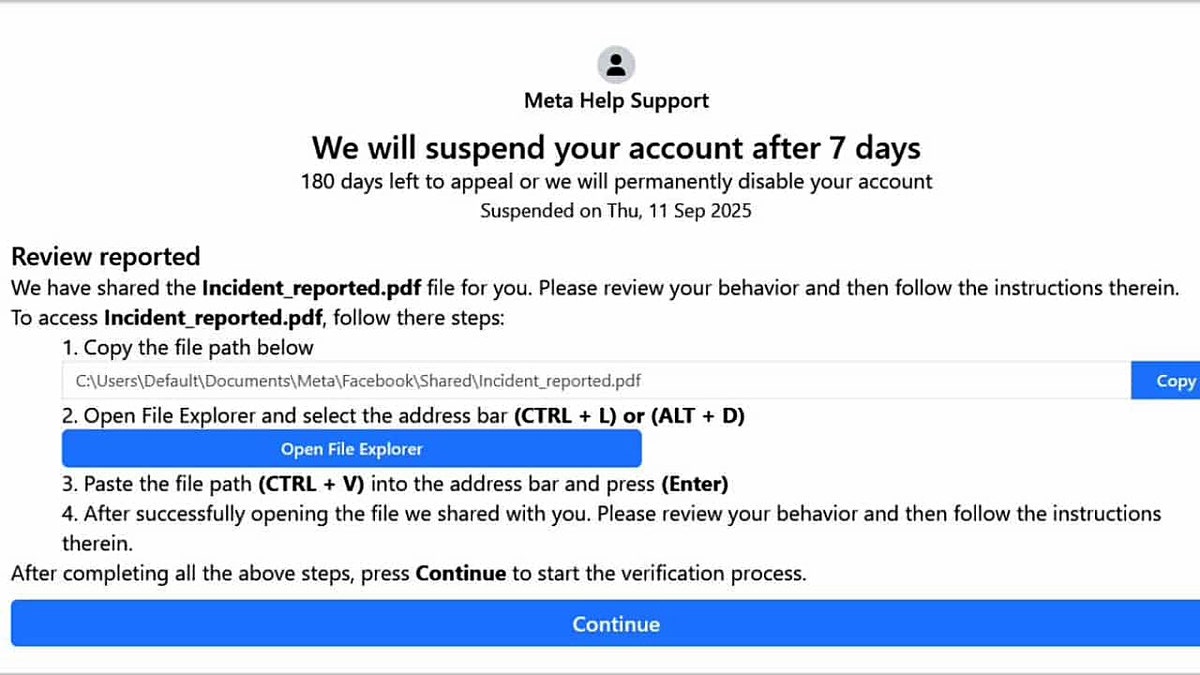

Jak działa atak Filefix

Jako raport Badacze w Acronys, Wiodąca firma cyberkoperyjna i ochrony danych, atak rozpoczyna się od strony phishingowej, która wygląda jak wiadomość od zespołu wsparcia Meta, twierdząc, że twoje konto zostanie wyłączone w ciągu siedmiu dni, jeśli nie zobaczysz „raportu z incydentu”. Zamiast dostarczać rzeczywistych dokumentów, strona ukrywa złośliwe polecenie Powersell jako ścieżkę pliku.

Ofiary są instruowane, aby je skopiować, otworzyć Eksploratora plików i zatrzymać pasek adresu. Chociaż wydaje się niewinny, czas ten potajemnie uruchamia kod, który rozpoczyna proces zakażenia złośliwego oprogramowania.

Ta metoda jest częścią rodziny znanej jako ClickFix, w której ludzie są oszukani, aby zapobiec poleceniom w oknach dialogowych systemów. Badacz Red Team tworzy ten pomysł za pomocą paska adresu Eksploratora plików zamiast Filefix utworzonego przez pana D0 X. W tej kampanii atakujący opracowali strategię, ukrywając zanieczyszczone polecenie za długim ciągiem przestrzeni, więc tylko fałszywa trasa pliku jest widoczna dla ofiary.

Ukryty skrypt pobiera następnie klucz, aby wyglądał jak obraz JPG z BitBket, ale plik ma osadzony kod. Po wykonaniu wyodrębnia kolejny skrypt i omija wiele narzędzi ochronnych w procesie i potępia ostateczny ładunek.

Ten bank nie czyta dla oszustw phishingowych

Filefix wysyła użytkowników do przeglądu ochrony konta i wysyłania fałszywych alertów. (Acronis)

Próbując ukraść kradzież

Złośliwe oprogramowanie zapewniane przez tę promocję to Stelk, infostiller, który zbiera szeroki zakres danych osobowych i organizacyjnych. Został zaprojektowany do przechwytywania certyfikatów przeglądarki i plików cookie uwierzytelniania z Chrome, Firefox, Opera i innych przeglądarek.

Kieruje również aplikacje do przesyłania wiadomości, takie jak niezgody, telegram i pidgin z portfelem kryptowalut, takich jak Bitcoin, Etherium i Exodus. Stelk kontynuuje usługi VPN, takie jak usługi VPN, takie jak Amazon Web Services (AABS) i AjUr, ProtonVPN, a nawet Battlenets oraz konta gier Ubisft, a nawet usługi VPN. Ponadto daje atakującym widok na żywo wrażliwej aktywności, ofiara może zrobić zrzut ekranu na komputerze.

Acronis poinformował, że ta promocja, w tym zmiany opłacania i zmiany infrastruktury, pojawiła się już w różnych wersjach w krótkim czasie. Sugeruje to, że atakujący aktywnie eksperymentują i udoskonalają swoje procedury, aby uniknąć identyfikacji i poprawić wskaźniki sukcesu.

Meta usunął w tym roku 10 milionów kont na Facebooku, ale dlaczego?

Stelk jest również skierowany do oprogramowania VPN i portfeli kryptowalut. (Estock)

5 sposobów ochrony przed atakami Filefix

Aby chronić się przed atakami takimi jak Filefix i kradzież poufnych informacji, takich jak Stelk, takie jak opór, musisz połączyć ostrożność z praktycznymi systemami bezpieczeństwa. Poniższe kroki mogą pomóc w zabezpieczeniu danych konta, urządzenia i danych osobowych.

1) bądź sceptyczny w kwestii ostrzeżenia awaryjnego

Atakujący polegają na panice. Wypróbuj dowolną wiadomość do swojego konta meta lub innych usług, które będą ostrożnie wyłączone za kilka dni. Kliknij linki ze strony e -mail lub strony internetowej lub zweryfikuj bezpośrednie ostrzeżenie za pośrednictwem platform rządowych, a nie z następujących instrukcji.

2) Unikaj kopiowania poleceń z nieznanych źródeł

Pliki plików w zależności od upośledzonych ukrytych poleceń PowerShel jako wklej jako ścieżki ścieżki ścieżki ścieżki ścieżki ścieżki ścieżki ścieżki ścieżki ścieżki. Nigdy nie zatrzymuj poleceń w oknie dialogowym systemowym, eksploratorze plików ani terminali, chyba że jesteś absolutnie specyficzny dla ich źródła.

3) Inwestuj w usługi usuwania danych osobowych

Filefix i Stelk odnoszą sukcesy w informacjach, które mogą wydostać się z dowolnego urządzenia lub powiązanych kont. Korzystając z usług usuwania danych, zmniejszasz ilość poufnych danych osobowych dostępnych online lub otwartych na starych platformach. Zmniejsza to to, co napastnicy mogą wchłonąć, gdy organizują dostęp.

Chociaż żadna usługa nie może zagwarantować, że Twoje dane całkowicie usuwają z Internetu, usługa usuwania danych jest naprawdę inteligentnym wyborem. Nie są tanie i nawet twoja prywatność. Usługi te aktywnie obserwują i usuwają dane osobowe z setek stron internetowych regularnie wykonują dla Ciebie całą pracę. To daje mi spokój i okazało się najskuteczniejszym sposobem usunięcia danych osobowych z Internetu. Ograniczając dostępne informacje, informacje, które można znaleźć w ciemnej sieci, zmniejszają ryzyko oszustów przekrojowych danych z naruszeń, co utrudnia zauważenie.

Zobacz moje najlepsze zdjęcia w celu usługi usuwania danych i uzyskaj bezpłatny skan Cybergie. Com/delete

Zdobądź bezpłatny skan, aby dowiedzieć się, czy Twoje dane osobowe są już poza siecią: Cybergie. Com/freescan

4) Zainstaluj niezawodne oprogramowanie antywirusowe

Silne oprogramowanie antywirusowe może wykryć złośliwe oprogramowanie, takie jak Steilock, zanim spełni go idealnie. Wiele rozwiązań obejmuje teraz identyfikację oparte na postępowaniu, które mogą oznaczać podejrzane skrypty lub ukryte pobieranie, pomagając złapać zagrożenia, nawet gdy atakujący próbują ukryć polecenia jako niewinne czasowniki.

Instalując złośliwe oprogramowanie, najlepszym sposobem ochrony przed zanieczyszczonymi linkami do potencjalnego dostępu do danych osobowych, jest zainstalowanie silnego oprogramowania antywirusowego na wszystkich urządzeniach. Ta ochrona może ostrzec Cię przed e -mailem i oszustwami Ransware, zapewniając bezpieczeństwo danych osobowych i zasobów cyfrowych.

Zdobądź moje typy dla najlepszych zwycięzców ochrony antywirusowej 2025 dla urządzeń Windows, Mac, Android i iOS Cybergie. Com/lockupyourtech

5) Użyj menedżera haseł

Filefix przechowywane poświadczenia, korzystając z renomowanego menedżera haseł, zmniejsza ryzyko, tworząc unikalne hasło dla każdej witryny. W ten sposób, nawet jeśli przeglądarka lub aplikacja jest zagrożona, atakujący nie mogą uzyskać dostępu do twoich kont nigdzie indziej.

Następnie sprawdź, czy Twój e -mail został opublikowany w przeszłości. Nasz menedżer haseł nr 1 (Zobacz CyberGui. Com/hasła) zawiera zbudowany skaner naruszenia, który weryfikuje, czy Twój adres e -mail lub hasła pojawiają się na znanych wyciekach. Jeśli odkryjesz dopasowanie, natychmiast zmień jakieś hasło używane ponownie i zabezpiecz te konta za pomocą nowych, unikalnych poświadczeń.

Odwiedź najlepszych menedżerów ekspertów-obserwujących słów z 2025 r. Cybergie. Com/hasła

Kliknij tutaj, aby uzyskać aplikację Fox News

Kurtyna

Cyberprzestępcy znajdują kreatywne sposoby oszustwa użytkowników mediów społecznościowych, a Filefix udowadnia, jak te skandale mogą patrzeć na nacięcie. Duplikat meta ostrożność może wydawać się pilna, ale najlepsza obrona, którą musisz złamać przed kliknięciem lub kopią. W zależności od silnych nawyków i sprzętu ochronnego daje przewagę. Usługi usuwania danych, oprogramowanie antywirusowe i menedżerowie haseł zmniejszają ryzyko na każdy różne sposoby. Kiedy je łączysz, utrudniłeś napastnika, aby przekształcić okropną strategię w prawdziwe zagrożenie.

Czy platformy takie jak Meta powinny być bardziej, aby ostrzec użytkowników przed ewoluującymi technikami phishingowymi? Daj nam znać, pisząc do nas Cybergie. Com/kontakt

Zarejestruj się w moim bezpłatnym raporcie CyberGui

Zdobądź moje najlepsze wskazówki technologiczne, ostrzeżenia o bezpieczeństwie awaryjnym i ekskluzywne oferty dystrybuowane bezpośrednio do Twojej skrzynki odbiorczej. Uzyskasz również natychmiastowy dostęp do mojego ostatniego przewodnika Scandal Survival – za darmo, jeśli do mnie dołączysz Cybergie. Com/biuletyn

Copyright 2025 CyberGui.com. Wszelkie prawa są zastrzeżone.